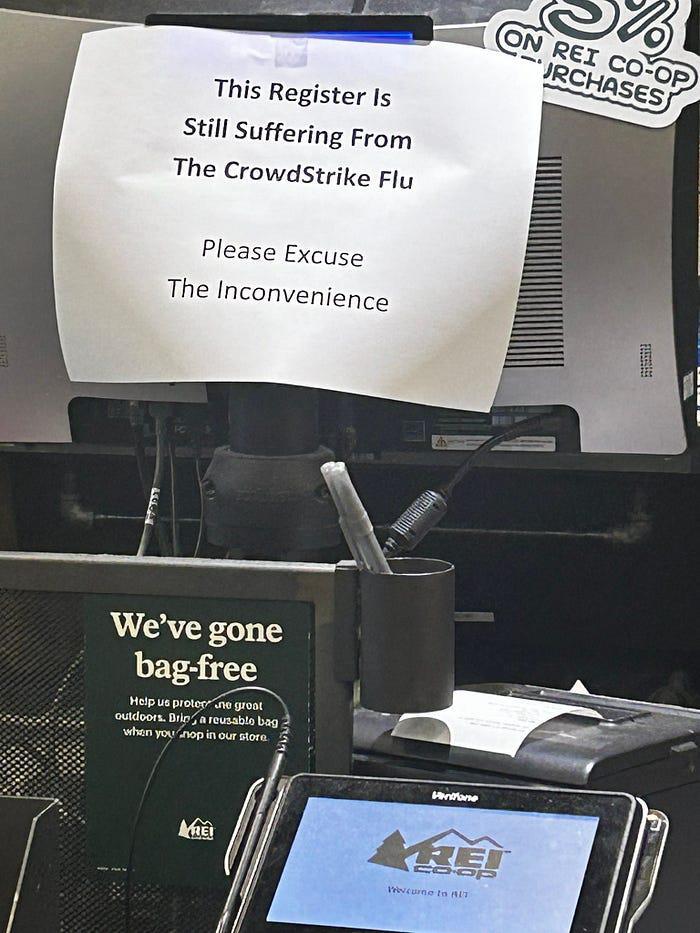

Me desperté el viernes para descubrir a Crowdstrike, un proveedor de ciberseguridad que busca proteger a las organizaciones de ataques cibernéticos como interrupciones de disponibilidad . Es, en esencia, lo opuesto a que un negocio se contrate a sí mismo.

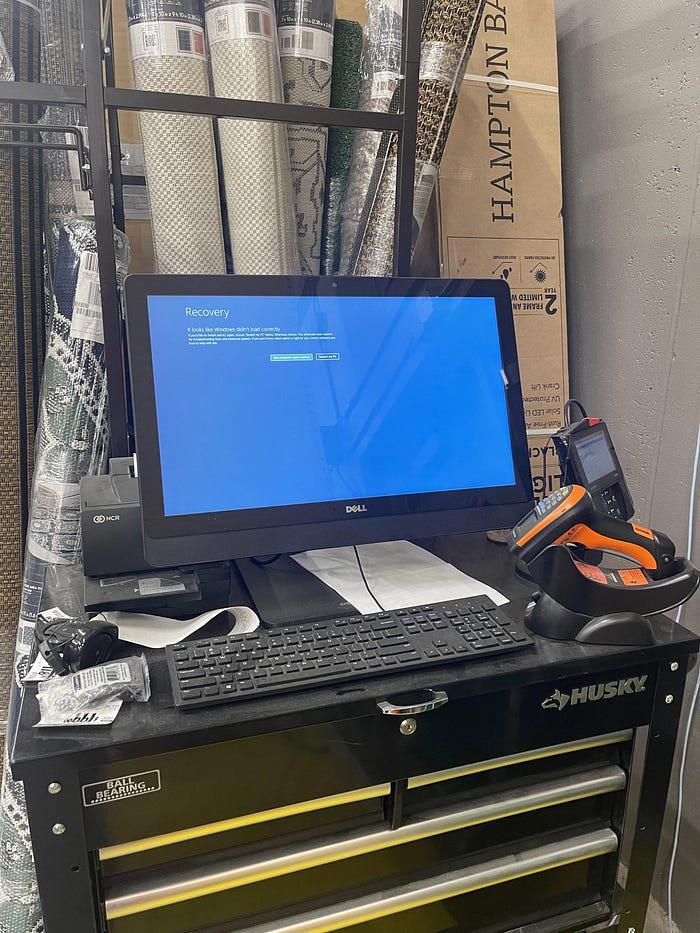

Esta PC entró en un 'bucle de arranque', lo que significa que, al iniciar, entra en una pantalla azul que, sin pasos de reparación, es esencialmente inutilizable (o muy afortunado con el tiempo de reinicio manual).

Se le dio el nombre de interrupción de Microsoft Global IT y será recordada para siempre. Sin embargo, no fue una interrupción de Microsoft.

Según mi conteo, es el mayor incidente de IT y ciberseguridad hasta la fecha.

Cuando se trata de ciberseguridad, este post llega en un momento crítico. CrowdStrike no es la única empresa que realiza esta tarea, ni será la última. Sin embargo, fueron el primer proveedor de seguridad en hacer que muchos sistemas colapsaran demasiado rápido.

Para dar crédito a CrowdStrike, intentaron tomar la delantera en la situación en una hora y media (aunque para ese momento ya había causado mucho daño a nivel mundial). Creo que CrowdStrike respondió realmente bien en general, y espero que no culpen a nadie más tarde.

Creo que este incidente resalta muchas preocupaciones amplias.

Pero antes de entrar en cosas interesantes, disfruten del video del ingeniero que está arreglando la PC.

La cobertura mediática fue increíblemente rápida

Cuando vi el teléfono por primera vez, el titular era sobre el despliegue de la interrupción de Microsoft Global IT. Mi primer pensamiento fue ransomware. Así que inicié sesión y comencé a investigar qué estaba sucediendo. Soy cliente de CrowdStrike.

- Microsoft Azure experimentó una interrupción temprano ese día. Esto se resolvió antes de que me despertara. Azure tiene apagones frecuentes (no culpen a Microsoft) - esto no es inusual.

- CrowdStrike cometió un error y presionó una actualización de canal con una proporción significativa de clientes.

Los medios conectaron y confundieron estos dos incidentes. No estaban conectados.

En este punto, me involucré en la conversación. Algunos procesos de publicación fueron corregidos, pero la multitud... simplemente no lo hizo y etiquetó la interrupción como de Microsoft.

Microsoft no mostró la misma cortesía de mirar hacia afuera. Como tomó horas comenzar a dar un informe sobre el registro, fue un problema de "terceros". Aún no habían nombrado a CrowdStrike hasta que llegaron tarde al incidente. Consejo para MS: si es la historia principal de todos los medios de comunicación del mundo y no es un accidente, nombre la empresa rápidamente y en voz alta, incluso si es un socio o cliente.

Sin embargo, la verdadera culpa aquí recae en los medios. Algunos de los principales medios que cubrieron esto no tenían el conocimiento que necesitaban ni las fuentes que pudieran caminar con ellos. Mientras intentaban averiguar qué estaba sucediendo, tuvieron que señalar a la BBC.

No deberíamos confiar en los proveedores de ciberseguridad

Esto es controvertido. Creo que confiamos demasiado en gigantes de ciberseguridad como yo, y creo que hay una falta de transparencia y responsabilidad.

Para ser honesto, la industria de la seguridad y el gobierno no han hecho un gran trabajo hasta ahora, y la amenaza del ransomware ha llevado a la industria de ciberseguridad a un punto en el que puede acceder a casi todas las PC en la Tierra. Necesidad.

Las organizaciones se están apresurando a instalar EDR. Este agente se actualiza automáticamente de manera relativamente descontrolada para enfrentar las amenazas de ciberseguridad.

En general, esto es algo bueno y ha ayudado a las empresas y a la economía a mantenerse prósperas frente a algunos incidentes cibernéticos.

Sin embargo, hay un lado negativo.

La industria de la seguridad se ha acostado en la cama con los gobiernos de todo el mundo, y los estándares regulatorios han hecho que estos agentes EDR sean obligatorios en varios sectores. Al observar muchos de los estándares y términos que el gobierno está impulsando como estándar, en realidad son susurros en los oídos de un pequeño número de proveedores de ciberseguridad que realmente establecen las reglas.

Hay problemas de transparencia y control.

Casi todos los principales proveedores de EDR tienen acceso al kernel en Windows (pensando en el 'Modo Dios' de más alto nivel) y están instalados en millones de sistemas. No hay problemas inherentes con esto.

Sin embargo, donde comienza a dibujarse el esbozo, casi todo el software se oscurece para ocultar el software y evitar el análisis (detener a los delincuentes, pero evitar la investigación y bloquear la investigación y pruebas de contratos no divulgados. Están impulsando actualizaciones continuamente varias veces al día con visibilidad cero para los clientes, cero responsabilidad y cero investigación regulatoria.

Algunos de estos proveedores de EDR, incluido CrowdStrike, pueden ejecutar código de detección en el kernel de manera insegura mediante actualizaciones, lo que puede desencadenar una pantalla azul.

La 'R' de EDR representa respuesta, y permite a las organizaciones responder a incidentes cibernéticos en tiempo real al aislar sistemas y buscar archivos. La mayoría de los proveedores de EDR se han pivotado hacia soluciones en la nube. Por lo tanto, el propio proveedor de EDR puede controlar completamente esta configuración.

... y lo mismo ocurre con los grupos que obtienen acceso a los proveedores de EDR a través de proxies. Hackers o estados-nación que utilizan leyes de seguridad nacional que prohíben a los proveedores revelar a quién deben proporcionar acceso.

La situación completa se siente como entregar las llaves del reino (básicamente, la economía mundial). En esencia, Microsoft Windows llega a un grupo de pequeñas empresas de ciberseguridad privadas sin gobernanza externa o confianza. Siempre se ha sentido esbozado y hoy se siente muy esbozado.

En mi opinión, los clientes deben exigir a los proveedores.

- Proporcionar más transparencia sobre cómo probar y revertir actualizaciones de seguridad en los puntos finales.

- Revelar las ubicaciones con interacciones peligrosas con el kernel de Windows y desarrollar una hoja de ruta para controladores más seguros.

- Incluir un compromiso de proporcionar transparencia sobre su propia seguridad, incluyendo la divulgación de todos los incidentes de seguridad que afectan a la plataforma administrada de manera oportuna, para que los clientes puedan tomar decisiones informadas sobre desconectar temporalmente la conexión.

- Divulgar de antemano si las leyes de seguridad nacional del país de operación se aplican y si pueden acceder a los datos de los clientes.

- Un compromiso de un informe con total transparencia sobre lo que sucedió, por qué sucedió y las acciones tomadas para mejorar en el futuro si se publican actualizaciones defectuosas.

Creo que estos pasos ayudarán a los clientes a tomar decisiones informadas sobre el nivel de riesgo, y los proveedores deben comprometerse con los clientes.

Al observar cómo se juzga el rendimiento de los proveedores de EDR, la mayoría de la industria lo evalúa en función del rendimiento de detección y el impacto en la CPU. Creo que debería haber una categoría que informe sobre la estabilidad, que debería formar parte de pruebas independientes.

Por ejemplo, el problema de CrowdStrike es que coloca archivos .sys rotos en la carpeta del sistema de CrowdStrike, lo que puede ser reproducido por cualquiera. Verificarlo es cuestión de los primeros bytes del archivo. Si hay un archivo de canal no válido, la máquina no se iniciará con pantalla azul. Eso podría ser una vulnerabilidad de seguridad por sí misma. Este tipo de cosas deberían ser seleccionadas por pruebas independientes. Pero como nadie está mirando, los proveedores activamente detienen la publicación de pruebas a este nivel.

No estoy atacando a todos los proveedores aquí, ni siquiera quiero atacar a CrowdStrike. Mi punto es que como cliente, no hay visibilidad y datos en los que confiar en cuanto a la resiliencia de los proveedores. Eso es un gran problema.

Personalmente, sé que algunos proveedores son mejores que otros en este campo. Pero eso no es algo que se pueda extender más allá de mi experiencia.

Creo que los clientes tienen el derecho y la responsabilidad de impulsar a los proveedores de ciberseguridad a hacer que sus productos de punto final sean mucho mejores y más transparentes. Los proveedores de ciberseguridad están en una posición única para acceder a estos lugares y tienen una responsabilidad que aún no han cumplido. El porcentaje de detección no debería ser el único prisma para ver los productos de protección de puntos finales. Los negocios necesitan disponibilidad. Se ha perdido con el tiempo.

Sé que miembros de la junta que apuntan a las organizaciones para evitar incidentes cibernéticos han comprado CrowdStrike a un gran costo. Ahora están presentando la factura para los principales esfuerzos de recuperación para devolver el negocio en línea.

Ese es un problema de la industria cibernética. Creo que todos han retrocedido debido al incidente de CrowdStrike. ¿Qué otros negocios no deberían perder el control de la empresa? Quién sabe. ¿Cómo se permite eso?

La historia muestra que la industria cibernética y de IT tiene una memoria de pez dorado en lo que respecta a este tipo de cosas. En mi carrera, he visto a dos organizaciones de diferentes proveedores de seguridad publicar actualizaciones defectuosas. Fue un día realmente malo. Espero que ahora sea el momento en que los clientes empujen y exijan más.

También espero que los proveedores lideren desde el frente. CrowdStrike y Microsoft tienen una ventana para ver conjuntamente qué medidas se pueden tomar para evitar que este tipo de cosas vuelvan a suceder.

Microsoft ha intentado en el pasado con controladores de kernel y estabilidad del sistema, pero ha lidiado con problemas regulatorios y de competencia. Actualmente, hay un número reducido de empresas cibernéticas que operan de manera efectiva en el nuevo modo en la economía mundial, y estas discusiones deben ser revisitadas porque necesitamos que todos los proveedores implementen comportamientos menos riesgosos. Esto también debe incluir las soluciones de seguridad de Microsoft.

Creo que la industria de ciberseguridad sigue siendo muy inmadura en comparación con el viaje por delante, y actualmente somos solo una gran cantidad de tontos con demasiado poder.

A la gente le gustan más las teorías de conspiración que la aburrida verdad

Lo que he leído sobre el reciente incidente está lleno de millones de tweets con opiniones mucho más que información factual real.

- El que liberó a varios empleados de diversidad, equidad e inclusión en Microsoft fue Crowdstrike.

- Crowdstrike borró la PC de un cliente para encubrir un intento de asesinato de Donald Trump.

- La empresa ucraniana Crowdstrike está regresando a Clinton.

Todo esto es completamente absurdo y sin sentido.

También se ha propagado en LinkedIn. He visto a personas de ciberseguridad copiar y pegar esta tontería en LinkedIn en perfiles con el nombre de su empleador. Es una mente ridículamente tonta.

Lo que realmente sucedió es bastante simple. CrowdStrike tuvo un acceso sorprendente a millones de PC y cometió un error en las pruebas.

Dicho esto, ese error no es culpa de un solo analista. Señala una serie de fallos en CrowdStrike. También señala problemas estructurales en la industria cibernética.

En resumen

Creo que nuestros clientes deben exigir más transparencia de los proveedores de ciberseguridad que venden nuestras herramientas de punto final.

He visto numerosos posts en LinkedIn de personas de la empresa de ciberseguridad (no CrowdStrike) que afirman que es culpa de los clientes no tener recuperación ante desastres.

También creo que apunta a un punto más amplio. Algunas personas en la industria de proveedores de ciberseguridad hacen que los clientes se sientan tontos. Ellos son los verdaderos magos. Ellos tienen toda la inteligencia de amenazas. El rendimiento de EDR se trata puramente de detección. Seguiremos comprando y aceptando lo que se nos da.

Quizás no seamos tontos y tal vez no sigamos comprando.