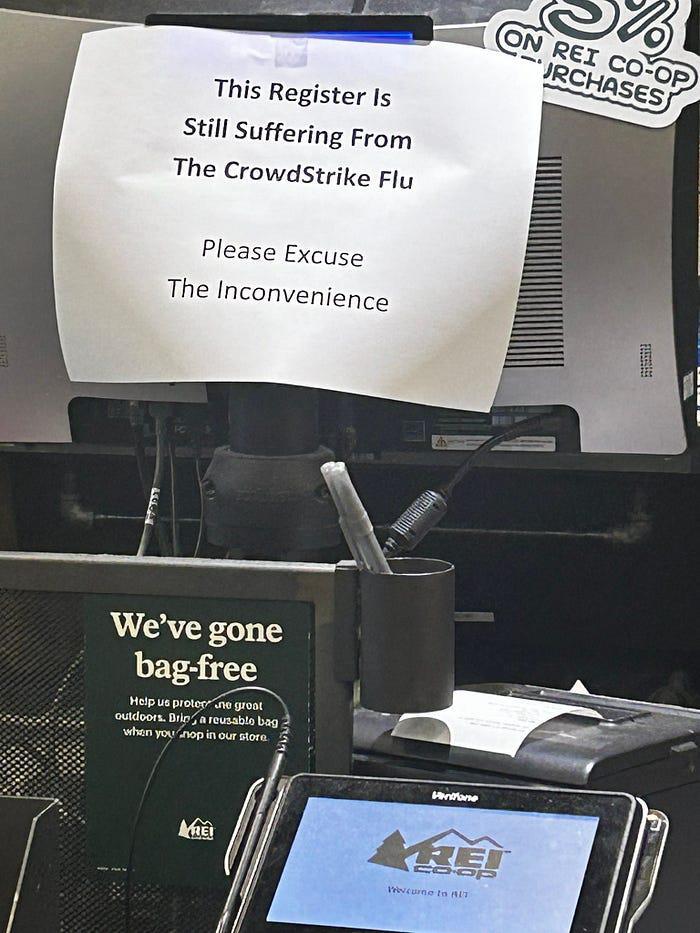

我在星期五醒来,发现了网络安全供应商Crowdstrike,旨在保护组织免受可用性中断等网络攻击. 基本上,这与企业雇佣自己是完全相反的。

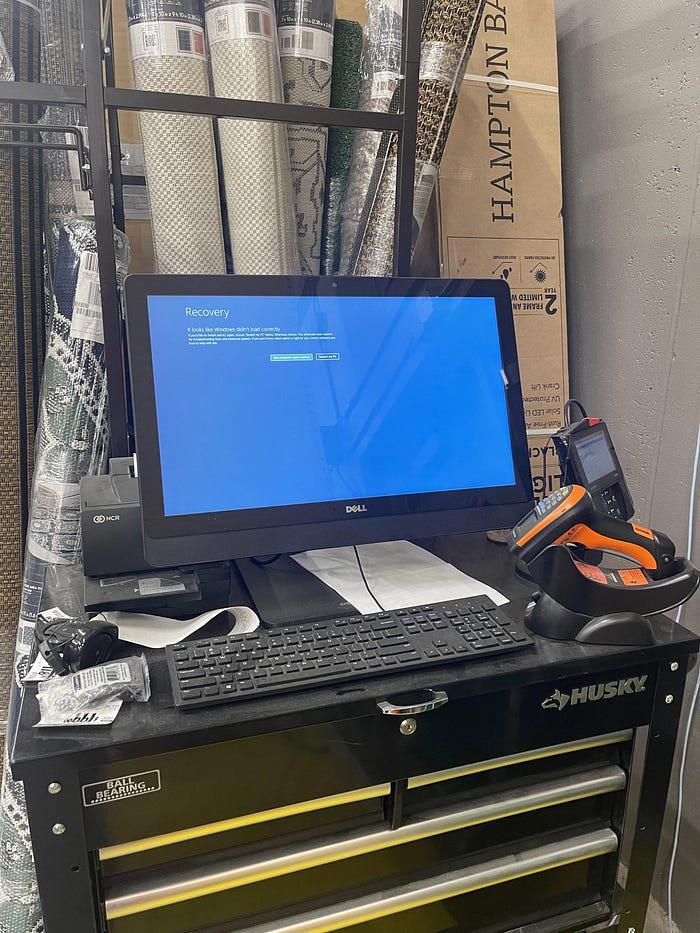

这台电脑进入了“启动循环”,在启动时进入蓝屏,基本上无法使用,除非进行修复步骤(或者非常幸运地手动重启时机)。

这被品牌化为微软全球IT中断,并将永远被铭记。然而,这并不是微软的中断。

根据我的统计,这是迄今为止最大的IT和网络事件。

关于网络安全,这篇文章发布时就会出现问题。CrowdStrike并不是唯一执行此任务的公司,也不是最后一家。然而,他们是第一个让许多系统过快崩溃的安全供应商。

为了给CrowdStrike一些信用,他们在一个半小时内尝试对情况进行引导(但在那时,全球已经造成了很多损失)。我认为CrowdStrike整体反应得很好,希望在后期不要指责他们所做的事情。

我认为这个事件强调了许多广泛的担忧。

但在进入有趣的内容之前,请享受修复PC的工程师的视频。

媒体报道非常迅速

当我第一次看到手机时,头条是关于微软全球IT中断的展开。我的第一反应是勒索软件。所以我登录并开始查看发生了什么。我是CrowdStrike的客户。

- 微软Azure在那天早些时候经历了中断。这在我醒来之前就解决了。Azure经常出现停电(不要责怪微软)——这并不异常。

- CrowdStrike犯了错误,并推动了一个拥有大量客户的渠道更新。

媒体将这两个事件联系在一起并造成混淆。它们并没有关联。

在这一点上,我参与了发言。某些出版物的过程被修正,但人群……只是没有这样做,并将其品牌化为微软的中断。

微软没有表现出像外部那样的善意。由于开始对记录进行简报花费了几个小时,因此这是一个“第三方”问题。他们直到事件结束时才提到CrowdStrike。给微软的建议:如果这是全球所有媒体的头条故事,并且不是事故,那么即使是合作伙伴或客户,也要快速大声地提到公司的名字。

然而,真正的错误在于媒体。处理此事的一些主要出版物显然没有他们所需的知识或可以走动的来源。他们在努力弄清楚实际发生了什么时,必须指向BBC。

我们不应该信任网络安全供应商

这是有争议的。我认为我们对像我这样的网络安全巨头过于信任,并且缺乏透明度和问责制。

坦率地说,由于勒索软件的威胁,安全行业和政府迄今为止没有做出最好的努力,网络安全行业已经失败到可以访问地球上几乎所有PC的地步。需求。

组织正在急于安装EDR。这些代理通常以相对不受控制的方式自动更新,以应对网络安全威胁。

总体而言——这是好事,并且公司和经济在某些网络事件中得以富裕。

但另一方面是反转。

安全行业与全球政府同床共枕,监管标准在多个部门强制实施这些EDR代理。查看政府推动的许多标准和术语,实际上是由于政府和行业团体的耳语,少数网络安全供应商真正设定了标准。

存在透明度和控制问题。

几乎所有主要的EDR供应商在Windows上都拥有内核访问权限(认为是最高级别的“上帝模式”),并安装在数亿个系统上。对此本质上没有任何问题。

但是在开始草图的地方,几乎所有软件都通过模糊软件来掩盖软件,以防止分析(阻止罪犯,但避免研究并锁定对私下合同的研究和测试。他们的客户可见性为零,问责制为零,并且在没有监管调查的情况下,每天多次持续更新。

包括CrowdStrike在内的这些EDR供应商中的一些可以使用更新以不安全的方式在内核中执行检测代码,从而触发蓝屏。

EDR的“R”代表响应,能够隔离系统并搜索文件,以便组织能够实时响应网络事件。大多数EDR供应商已转向云解决方案。因此,EDR供应商本身可以完全控制此设置。

……通过代理获得对EDR供应商的访问权限的团体也是如此。黑客或国家国家使用国家安全法来禁止供应商在需要提供访问权限时公开供应商。

整个情况感觉就像将钥匙交给王国(基本上是全球经济)。基本上,微软Windows到达了没有外部治理或信任的小型私人网络安全公司集团。它总是感觉像草图,而今天感觉非常草图。

在我看来,客户应该要求供应商。

- 提供有关如何测试和回滚端点安全更新的更多透明度。

- 公开与Windows内核的危险交互位置,并制定更安全的驱动程序路线图。

- 提供对自身安全的透明度,包括承诺及时公开影响所有安全事件的管理平台,以便客户可以做出知情选择,暂时中断连接。

- 如果适用国家安全法,提前公开可以访问客户数据的情况。

- 当发布不良更新时,承诺提供完全透明的报告,解释发生了什么,为什么会发生,以及为改善未来所采取的措施。

我认为这些步骤将帮助客户做出基于风险水平的知情决策,供应商应向客户承诺。

目前,评估EDR供应商的性能的方法是,行业大多数人根据检测性能和CPU影响来评估。我认为应该有一个报告稳定性的类别,这应该形成独立测试的一部分。

例如,CrowdStrike的问题是将损坏的.sys文件放置在CrowdStrike系统文件夹中,任何人都可以重现。确认是文件的前几个字节。如果是无效的通道文件,机器蓝屏则无法启动。这可能本身就是一个安全漏洞。这种事情应该通过独立测试来选择。但是由于没有人关注它,供应商目前积极阻止此级别的测试公开。

我并不是在这里打击所有供应商,甚至想打击CrowdStrike。我想表达的观点是,作为客户,在弹性方面没有信任供应商的可见性和数据。这是一个大问题。

我个人知道一些供应商在这个领域比其他供应商更好。然而,这不能超出我的经验。

我认为客户有权和责任推动网络安全供应商在这一领域使端点产品变得更好和更透明。网络安全供应商在这些访问位置上独特地处于位置,并且有责任尚未提供。检测百分比不应是查看端点保护产品的唯一视角。业务需要可用性。随着时间的推移,失去了。

我知道一些董事会成员以高昂的代价购买了CrowdStrike,以避免中断的网络事件。现在,他们正在为将业务在线恢复的主要恢复努力发布账单。

这是网络行业的问题。由于CrowdStrike事件,所有人都回过头来。还有哪些其他企业不应该失去公司的控制权?谁知道。这是如何被允许的?

历史表明,网络和IT行业在这类事情上有金鱼缸记忆。在我的职业生涯中,我看到两个不同的安全供应商发布错误更新的两个组织。这真是糟糕的一天。希望现在是客户推动并要求更好的时候。

我也希望供应商在前面引领。CrowdStrike和微软都有机会共同采取措施,以防止此类事件再次发生。

微软过去曾尝试通过内核驱动程序和系统稳定性,但解决了监管和竞争问题。我们目前在全球经济中有效运作的少数网络公司随着时间的推移而增加,并且所有供应商都需要有实施更少风险行为的方法,因此这些讨论需要重新审视。这也应包括微软的安全解决方案。

我认为网络安全行业在未来的旅程中仍然非常不成熟,我们现在只是拥有太多权力的许多傻瓜。

人们喜欢阴谋论而不是无聊的真相

最近关于这一事件的阅读包含了比实际事实信息多得多的数百万条推文。

- 在微软解雇了各种多样性、公平和包容性员工时,是Crowdstrike。

- 清除客户PC以掩盖对唐纳德·特朗普的刺杀企图的Crowdstrike

- 乌克兰公司Crowdstrike正在回归克林顿。

这一切都是完全荒谬的。

此外,这也在LinkedIn上蔓延。我看到网络安全人员在拥有雇主名称的个人资料上复制并粘贴这些无稽之谈。真是愚蠢的心态。

实际上发生的事情非常简单。CrowdStrike在数百万台PC上获得了惊人的访问权限,并在测试中犯了错误。

顺便说一下,这个错误并不是一个分析师的错。这指向CrowdStrike的一系列失败。它还指出了网络行业的结构性问题。

总结

我认为我们的客户应该要求网络安全供应商提供更多透明度,尤其是销售我们的端点工具的供应商。

我看到许多CrowdStrike员工在LinkedIn上的帖子(不是CrowdStrike)声称灾难恢复是客户的错。

我也认为这指向了更广泛的问题。网络安全供应商行业的一些人让客户感到愚蠢。他们是真正的魔法师。他们拥有所有的威胁情报。EDR的性能纯粹与检测有关。我们将继续购买并接受所提供的。

也许我们并不是傻瓜,也许我们不会继续购买。